Plongez vous dans l'univers

des Nouvelles Technologies

Le package EH en ligne

Passez du niveau débutant au niveau expert en Piratage Ethique (PE) avec plus de 70 heures de didacticiels vidéo HD dans le package proposé par TucnosPRO. Le package est composé de 12 cours qui couvrent toutes les compétences nécessaires pour construire un profil complet en piratage éthique: Kali Linux, administration système et en sécurité réseau, etc.

Ce cours a été conçu pour les débutants absolus, donc aucune connaissance préalable du Piratage Ethique ou de la programmation n'est requise. Apprenez le PE, les tests de pénétration, la sécurité réseau, l'ingénierie sociale, etc tout en travaillant sur des projets réels. Ce cours vous permet aussu d'obtenir les réponses d'un expert informatique expérimenté à chaque question que vous pouvez vous poser dans l'installation de Kali Linux, l'utilisation de VirtualBox, les bases de Linux, Tor, Proxychains, VPN, Macchanger, Nmap, cracking wifi, aircrack, DoS attaques, bande SLL, vulnérabilités connues, injections SQL, craquage de mots de passe Linux, et plus encore! Si vous souhaitez vous lancer en tant que hacker éthique, découvrez comment les professionnels de la sécurité réseau protègent leurs systèmes.

Si vous souhaitez devenir un hacker éthique certifié en 2020, ce cours est fait pour vous. Il vous permet de vous préparer à plusieurs certifications internationales dont CEHV-10, CISSP, CISM, etc. Notre objectif avec ce cours est de vous donner non seulement les connaissances nécessaires pour réussir l'examen CEH, mais également de vous donner un aperçu du flux de travail quotidien d'un hacker éthique certifié.

Course 1 : Certified Cloud Security Professional - CCSP

Basics concepts of cloud security

Advance level cloud security

Direct to Cloud Network

Check post in the cloud

Course 2 : CISSP Certification Training Program

Understanding of Access Management

Get Industry-recognized expertise of CISSP

Get complete understanding of CISSP

Become master of different information security domains

Course 3 : Complete Guide to Linux LPIC -1 Certification Exam (101-102)

Linux LIPC Introduction

Basic concept of Linux LIPC

Advance Level Linux approach

Unleash the power of Linux

Course 4 : Learn A to Z of Ethical Hacking using Kali Linux

Extensive information gathering, penetration testing

Vulnerability assessment

Basic tools for Ethical hacking

Advance Level Tools for Ethical Hacking

Course 5 : CISM - Certified Information Security Manager from ISACA

Background of an Information Security Manager

Practices and methods of security architecture

DNS, VPN, authentication, DDOS mitigation technologies/tools

Intrusion prevention and detection protocols CISSP® Exam Preparation Training Course – 2018s

Understanding of Information Security domains

New ways of security assessment & Testing

Best practices of Identity and Access Management

Advance level of risk management

Course 6 : Hacking Android Devices using Kali Linux

Course 7 : Lifetime - CISSP® Exam Preparation Training Course

Designs for digital forensics and penetration testing

Change the LHOST to your local IP address

New Techniques For Android Hacking

Process of Hacking Android Phones Using Kali Linux

Course 8 : ISACA CISA Certification Training Program

Learn the process of auditing information systems

Governance and management of IT

Information systems acquisition, development, and implementation

Protection of information assets

Course 9 : The Bible of Hacking

Basic Concepts of Hacking

Explore Metasploit Framework & Nmap

User of Wireshark

Advance Hacking Tools

Course 10 : The Complete Ethical Hacking Certification Course - CEH V-10

Basic tools for Ethical hacking

Advance Level Tools for Ethical Hacking

Extensive information gathering, penetration testing

Vulnerability Assessment

Course 11 : Penetration Testing / Ethical Hacking Project from A to Z

Learn to manage firewall appliances

Security best practices

Figure out the vulnerabilities

Advance penetration testing tools

Course 12 : One Complete Comprehensive Ethical Hacking Certification Course

Identify vulnerabilities in systems

Building networks or system infrastructure

Determining unauthorized access

Monitoring malicious activities are possible

Les autres cours et formations dans la même catégorie

Consultez la liste de nos autres catégorie de formation

L’Ethical Hacking est une démarche de sécurité informatique. Les « pirates éthiques » endossent alors le rôle des hackers malveillants pendant la durée d’une mission au sein

Établir et régir des normes minimales pour l’accréditation des spécialistes professionnels de la sécurité de l’information en matière de mesures de piratage éthique.

La Data Science est un mélange disciplinaire qui vise à résoudre des problèmes analytiques complexes centrés autour de quantités massives de données dans un organisme.

Les profils développeurs sont de plus en plus en demande dans le marché de l'emploi. Le développement vous permet de disposer des notions pour développer des application

svdq

Spécialisez-vous en fibre optique en devenant technicien FTTH. Apprenez en ligne et en pratique à réaliser, câbler et assurer la maintenance d'un réseau fibre optique.

Une formation permet aux participants d'acquérir les connaissances et compétences nécessaires pour collecter, analyser et visualiser des données avec Microsoft Power BI.

Prenez part aux nouvelles approches dans le domaine de la cybersécurité. On vous propose de démarrer dans l'Ethical Hacking pour identifier les failles dans les SI.

le Machine Learning est une science moderne permettant de découvrir des répétitions (des patterns) dans un ou plusieurs flux de données et d’en tirer des prédictions.

Python est le langage de programmation le plus utilisé en Data Science. Il permet, grâce à ses librairies, de traiter les données et de créer des modèles d'apprentissage

Les objets connectés se répandent de plus en plus dans notre monde. On voit ainsi des produits grand public se vendre, comme les montres connectées, ou les capteurs.

Développer une application web est devenue une action plus simple avec la proposition de nouvelles technologies pour le front et le back-end comme Angular et Springboot.

Tout le cloud

Les formation en gestion de projet permettent de préparer les candidats pour intégrer facilement et rapidement des équipes opérationnelles et participer à des projets.

Devenir Administrateur systèmes, réseaux et sécurité : concevez et gérez les réseaux et systèmes d’information des entreprises, ainsi que leur sécurité

Devenir Administrateur systèmes, réseaux et sécurité : concevez et gérez les réseaux et systèmes d’information des entreprises, ainsi que leur sécurité.

Un administrateur Azure fait souvent partie d’une équipe plus grande dédiée à l’implémentation de l’infrastructure cloud d’une organisation.

Consultez nos formations en cours

- 40 Heures

- Date: 2022-03-31

Établir et régir des normes minimales pour l’accréditation des spécialistes et professionnels de la sécurité de l’information en matière de mesures de piratage éthique.

- 30 Heures

- Date: 2020-10-03

L'Ethical Hacking vise à former les professionnels pour identifier les vulnérabilités d'un SI. Ceci permet de mettre en place les mesures adéquates pour les protéger.

- 14 Heures

- Date: 2022-06-18

Améliorer la productivité en comprenant les capacités de Power Platform, les processus opérationnels de base avec Power Automate et Power BI.

- 30 Heures

- Date: 2023-03-04

Cette formation vous permet d'acquérir les fondamentaux pour démarrer dans le domaine de la Data Science. Développer et deployez vos modèles predictifs avec scikit-learn.

- 30 Heures

- Date: 2020-10-10

Python est un langage de programmation simple à utiliser, puissant et très utilisé pour faire du développement web, Data Science, IA, Gaming, embarqué, mobile, etc.

- 30 Heures

- Date: 2022-06-17

Devenir un expert des données sur Azure avec la certification data Scientist Associate de Microsoft pour créer, évaluer et déployer des modèles de Machine Learning.

- 30 Heures

- Date: 2024-02-26

Maitriser l'analyse et la visualisation des données avec l'outil Microsoft Power BI et la Business Intelligence. Ce parcours vous prépare aussi à la certification DA-100

- 14 Heures

- Date: 2022-06-09

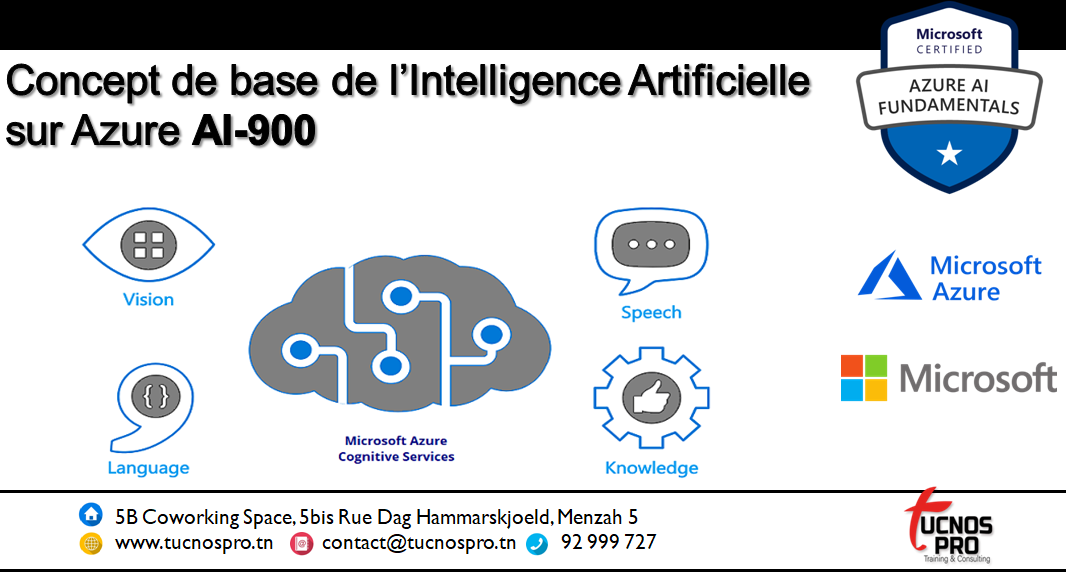

Bien maitriser et comprendre les charges de travail etles services cloud en IA Azure, principes fondamentaux du ML sur Azure, Computer vision, NLP, IA conversationnelle.

- 15 Heures

- Date: 2022-06-09

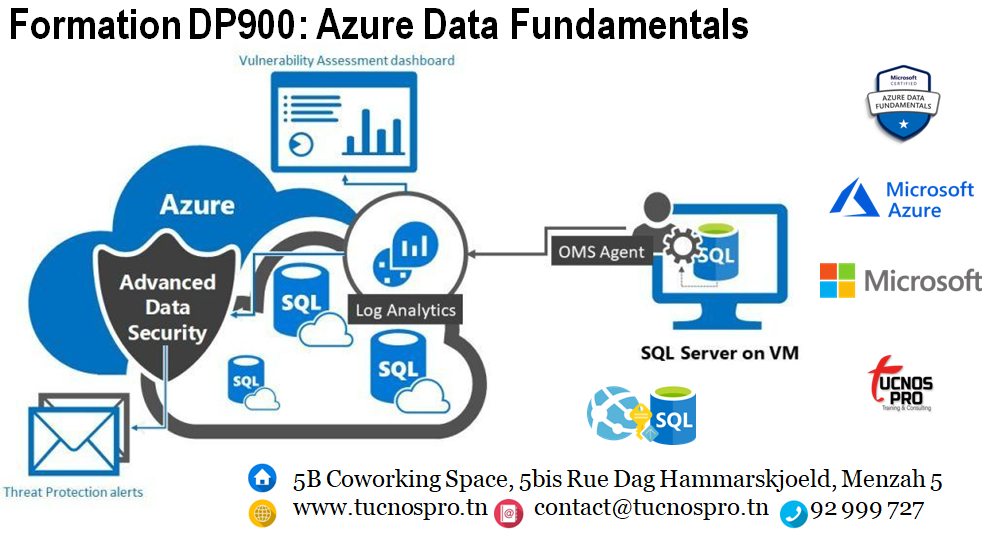

Apprenez à créer, configurer et déployer des ressources pour la gestion des données sur le cloud Azure ainsi que la création des instances des bases de données SQL.

- 30 Heures

- Date: 2023-09-29

Devenez professionnels de l’ingénierie de données certifiés Microsoft Azure et gérez vos charges de travail dans le cloud avec Azure Synapse Analytics, ADF et Databricks

- 30 Heures

- Date: 2020-10-24

Devenez un développeur concepteur d'application web Senior Angular 8 et SpringBoot avec cette formation de 30H. Le marché du développement web est en expansion continue.

- 30 Heures

- Date: 2022-03-11

Apprendre l'essentiel de la virtualisation pour bien gérer vos systèmes et administrer votre réseau. Créer des environnements adéquats à vos besoins et conformes.

- 14 Heures

- Date: 2022-06-17

Cette formation vous permet de vous préparer à la certification AZ-900 pour maitriser les concepts de base pour la gestion du Cloud Azure ainsi que toutes ses fonctions.

- 30 Heures

- Date: 2023-09-15

Maitriser les techniques pour bien administrer les fonctionnalités sur Azure.

- 14 Heures

- Date: 2022-06-12

Solutions de sécurité sur Azure pour découvrir Zero-Trust, les principes de sécurité et de conformité de Microsoft, le portail Service Trust et la gestion des identités.

- 20 Heures

- Date: 2022-03-25

Une formation visant à préparer les certifications PSM 1 et PSPO 1 avec de la théorie, des ateliers et des examens blancs pour bien maitriser les fondements agile.